Казино Х зеркало на сегодня - вход на официальный сайт

Casino X – одно из старейших онлайн казино представленное среди игровых клубов рассчитанных на аудиторию из РФ и других стран мира. Свою деятельность клуб ведет с 2012 года, а также имеет положительный рейтинг среди клиентов, в чем можно убедиться, ознакомившись с отзывами. Для всех игроков доступно рабочее зеркало, благодаря которому геймеры ценят это заведение. В каталоге развлечений Казино Х представлен огромный перечень игровых автоматов, от более чем 30 основных производителей софта для азартных игр. Библиотека и возможности для организации азартных развлечений регулярно расширяются. Также, компания привлекает клиентов разнообразными бонусами, возможностью играть бесплатно, используя фриспины выдаваемые в качестве приветственного бонуса. Рассмотрим подробней возможности и удобства, предоставляемые игрокам, выбравшим этот клуб среди прочих конкурентов.

| Бренд |  |

| Год создания | 2012 |

| Оператор | Darklace Ltd. |

| Лицензия | Curacao 8048/JAZ2014-006 |

| Зеркало сайта | Есть |

| 📱 Мобильная версия | Есть |

| Приложение для компьютера | Есть |

| Софт | Netent, Microgaming, Playson, Skywind, Red Tiger Gaming, Yggdrasil Gaming, Playtech, NextGen Gaming, Quickspin, Play’n’GO, Elk Studios, Thunderkick, Push Gaming, Genesis Gaming, Evolution Gaming, NoLimit City |

| Виды развлечений | Слоты, рулетка, карты, Live-дилер, ставки на спорт |

| Бонусы | До 200% |

| Турниры | Проводятся постоянно |

| Способы пополнения | Visa, Mastercard, Альфа банк, Skrill, Платеж с мобильного счета, WebMoney, Юмани, Bitcoin, Moneta.ru |

| Мин. депозит | 5$, 200 RUB |

| Макс. депозит | 5000$ |

| Мин. сумма вывода | 10$ |

| Варианты вывода средств | Банковские карты, Qiwi, Webmoney, Юмани, Perfect Money |

| Скорость вывода | 1-2 дня |

| Тех поддержка | Круглосуточная |

| Контакты | +442088167903 |

🎰 Игровые автоматы

Казино Х предлагает широкий ассортимент цифровых азартных развлечений на любой вкус. Наиболее востребованным является раздел с игровыми автоматами, включающий в себя слот-машины и прочие схожие игры с возможностью играть на деньги или же бесплатно, в демо-режиме. Всего, в каталог включено свыше 2000 автоматов. Присутствуют как привычные постоянным клиентам игры в разных вариантах скинов, так и различные новинки, также заслуживающие внимания и способные порадовать игрока нестандартным подходом к азартной игре.

| Netent | Space Wars, Gonzo’s Quest, Starburst, Divine Fortune, Blood Suckers, Dead or Alive, Jack Hammer 2, Wish Master, Steam Tower |

| Microgaming | Immortal Romance, Thunderstruck, Lucky Leprechaun, Game of Thrones, Mermaids Millions, So Much Sushi, Break Away |

| Yggdrasil Gaming | Jungle Books, Seasons, Nirvana, Golden Fish Tank, Cazino Zeppelin, The legend of the Golden Monkey, Vikings Go Berzerk |

| Quickspin | Sakura Fortune, Big Bad Wolf, Crystal Queen, Phoenix Sun, The Wild Chase, Tiger’s Glory, Sticky Bandits |

| Playtech | Age of the Gods, Halloween Fortune, Buffalo Blitz, Gladiator, Hot Gems |

| Belatra | Fairy Land 2, Lucky Drink, Super Sevens, Africa Gold, Dracula Riches |

Все представленные игровые автоматы разработаны ведущими компаниями отрасли цифровых развлечений. В том числе, представлены продукты от таких гигантов, как NetEnt, Evolution, PLAYtech, Quicspin и т.д. Это гарантирует честный подход к игре, автоматы оптимизированы и имеют алгоритмы работы уравновешивающие шансы на выигрыш для каждого игрока, исключая мошенничество со стороны игрового клуба. Доступ к Casino X и реальным ставкам может получить каждый клиент после прохождения простой регистрации.

Помимо стандартных автоматов онлайн-казино предлагает и несколько дополнительных направлений в сфере азартных развлечений. В частности, пользователю доступно следующее:

- Live казино – карточные игровые столы и рулетка с настоящими крупье и живыми игроками. Соревнование в режиме онлайн поможет ощутить настоящий вкус азарта, посоревноваться с живыми пользователями и ощутить настоящий азарт. Кроме того, для настоящих мастеров покера и других карточных игр, это отличный шанс повысить собственное благосостояние, не полагаясь на случай, а демонстрируя свой профессионализм;

- Ставки на спорт – подойдет для ценителей ставок и азартных игр. Ваше чутье подсказывает победу любимой спортивной команды? Монетизируйте свои наблюдения и опыт, получая крупные выигрыши с возможностью моментального вывода средств на карту или цифровой кошелек.

Таким образом, в ассортименте Casino X представлены все стандартные виды азартных развлечений и каждый найдет подходящее решение. Играть в автоматы в тестовом режиме можно бесплатно без регистрации. Для того чтобы воспользоваться прочими возможностями или начать играть на деньги, потребуется пройти регистрацию на сайте. Отзывы пользователей говорят о простоте процедуры, а также о честном и прозрачном подходе при начислении бонусов и выводе средств на пользовательские счета.

Вход и регистрация

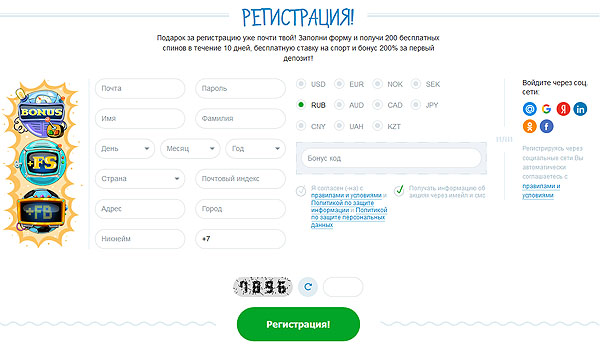

Регистрация на сайте Казино Х или его зеркале отличается простотой и включает в себя минимум действий необходимых для доступа к игровым автоматам. Клиенту потребуется выполнить вход на сайт или мобильное приложение и выполнить следующие действия:

- Указать дату рождения;

- Указать используемый номер телефона, важно внести именно реальный номер, так как телефон в дальнейшем может использоваться в качестве средства аутентификации и подтверждения платежей;

- Придумать пароль, удовлетворяющий условиям регистрации;

- Выбрать актуальную валюту внутриигрового счета.

Предусмотрена и упрощена возможность регистрации со входом через существующий аккаунт в социальных сетях.

После регистрации необходимо выполнить вход на сайт Casino X и перейти в личный кабинет. Здесь потребуется заполнить личную анкету, подтвердить номер телефона и электронной почты. Далее нужно верифицироваться, подтвердив то, что Вы реальный пользователь, а не бот. Перечисленные действия необходимы для того, чтобы иметь возможность зачислять и выводить средства со счета. Без верификации, клиенту доступны автоматы и игра на них по демо счету, что поможет ознакомиться с основными возможностями казино, получить необходимые пользовательские навыки.

Зеркало Casino X

Официальный сайт Casino X – единственное место, где можно пройти регистрацию, верификацию и начать зарабатывать. Однако, как и многие подобные ресурсы он часто попадает под блокировку в связи с действующим законодательством, касающимся различных ограничений на деятельность игровых клубов. Эти ограничения направлены на блокирование адресов сайта, что только усложняет доступ для клиента. Сам же игрок, делая ставки не нарушает никаких законодательных актов и волен распоряжаться своим досугом и средствами так, как ему хочется.

Если Вы столкнулись с тем, что вход в казино блокирован, не стоит отчаиваться, особенно если блокировка произошла после того, как Вы завели счет и начали выигрывать деньги. Возобновить доступ поможет рабочее зеркало Casino X, открывающее полноценный доступ к ресурсу. Зеркало работает по простому принципу маршрутизатора обеспечивающего вторичный переход с домена адресата, на домен казино. При его использовании, Вы можете быть уверены в следующем:

- Передаваемые данные не разглашаются и не копируются – зеркало просто пересылает пользователя с одного домена на другой в обход блокировки, утечка личной информации, указанной при регистрации аккаунта полностью исключена. Безопасность остается на высоком уровне, так как сервера компании имеют необходимую защиту;

- Уже внесенные при регистрации данные также остаются под защитой – доступ к информации пользователя, данным для верификации, информации касающейся деятельности на сайте также под надежной защитой. Вы можете смело пользоваться зеркалом, даже если регистрировались ранее с другого адреса;

- Вся информация о счете и средства на нем сохраняются – благодаря тому, что зеркало всего лишь выполняет функции маршрутизации, информация о счетах и заработках пользователя также не разглашается. В частности, все средства, внесенные на счет, а также выигрыши пользователя сохраняются без изменений;

- Функционал Казино Х полностью доступен без каких-либо ограничений – в распоряжении пользователя остаются все существующие онлайн развлечения. В частности, это боле 2000 слот машин различного типа, услуги реального казино с крупье и столами с доступом онлайн, ставки на спорт и прочее. Функционал сохраняется в полном объеме;

- Служба поддержки по-прежнему доступна – если Вы столкнулись с какими-то затруднениями или Вам нужна информация о том, как проводится регистрация, вывод средств и прочие действия, служба поддержки предоставит необходимую консультацию по всем вопросам.

Найти рабочее зеркало не составит труда, адреса можно найти на тематических форумах или в поисковых системах. Кроме того, данные постоянно обновляются, а значит при блокировке очередного зеркала, Вы сразу же получите доступ к другому. Такая система позволяет всегда находиться на связи, независимо от внешних попыток ограничения ресурса.

Бонусы

Одним из основных преимуществ проекта Casino X является развитая система пользовательской и клиентской лояльности, подразумевающая самый широкий спектр разнообразных бонусов и плюсов при регистрации и в дальнейшем в процессе игры на реальные деньги. Сразу после регистрации клиенту доступны несколько бонусов, которыми можно пользоваться сразу:

- 200% на первый депозит: при первом пополнении счета, клиент может получить бонус в виде 200% от этой суммы, что позволит существенно расширить возможности во время игры и свести к минимуму шансы на проигрыш собственных средств. Условия отыгрыша зависят от суммы и ряда других факторов;

- 200 фриспинов: отличный вариант для поклонников классических игровых автоматов. 200 бесплатных возможностей сыграть на любимом слоте и получить выигрыш в случае, если фортуна будет благосклонна к Вам;

- Фрибет ставка: подойдет для любителей ставок на спорт. Ознакомьтесь с условиями, выберите подходящее спортивное событие и поставьте на результат того или иного матча. В случае выигрыша средства начисляются на реальный счет пользователя.

Таким образом, уже с первых минут, пользователь получает ряд бонусов от казино, которыми может пользоваться в любое время и на выгодных условиях.

Помимо перечисленных преимуществ, политика лояльности Casino X включает в себя бонусы, рассчитанные на постоянных игроков и старых клиентов сервиса. Они могут периодически изменяться для того, чтобы обеспечивать комфортные условия для ставок в тех или иных условиях, а также могут зависеть от статуса пользователя и ряда других факторов. Как правило, бонусы сводятся к дополнительному пополнению депозита со стороны игрока. Кроме того, предусмотрены различные виды наград фриспинами и прочими поощрениями, способными сделать игру интересней и безопасней. Отдельно можно отметить бонусы в честь различных праздников и торжеств, событий, происходящих внутри игрового процесса и за его рамками.

📱 Мобильная версия Casino X

Если Вы столкнулись с очередной блокировкой доступа к ресурсу и не хотите пользоваться зеркалом чтобы искать обходной адрес, то на помощь придет мобильная версия Casino X. Мобильное приложение устроено иначе чем переход через браузер на нужный сайт. В частности, отсутствует привычный веб-адрес, а значит и блокировать нечего. Поэтому, мобильное приложение можно использовать практически без ограничений, подключение происходит непосредственно к одному из серверов компании.

Casino X имеет собственные приложения для Android OS и для IOS, соответственно скачать его можно в фирменных магазинах бесплатно и установить на любое мобильное устройство, будь то смартфон или планшет. Кроме того, компания предлагает возможность использования мобильной WEB-версии сайта с оптимизированным под формат смартфона управлением и прочими характеристиками.

На практике, использование мобильного приложения дает следующие преимущества:

- Возможность доступа в любое время и из любой точки мира – для подключения нужно иметь только мобильный и интернет с достаточной для соединения скоростью. Этот позволит не только скрасить досуг, но и сделать оперативную ставку на спортивное событие, если вдруг была получена инсайдерская информация или Вы наконец приняли решение опираясь на собственные прогнозы;

- Полноценный функционал и сохранение всех игровых возможностей – мобильная версия Casino X также содержит слоты, представленные на сайте, доступ к играм за виртуальным столом с реальным крупье и соперниками, интерфейс для ставок на спорт, участия в лотереях, розыгрышах и прочих мероприятиях. Во многом, эффективность доступа зависит от скорости интернета, так плохое соединение может помешать играть в карточные игры и рулетку с реальным крупье;

- Качественная оптимизация для удобной игры – оптимизация проведена с учетом возможностей телефонов разных моделей и с разными показателями производительности. Использован стандартный и специализированных для подобных ситуаций софт, в том числе разработанный специально для Casino X. Как результат, в процессе игр, ставок и прочих действий, Вы не столкнетесь с зависанием или ошибками интерфейса;

- Доступ к личному кабинету и прочим действиям – здесь нет никаких ограничений, можно корректировать информацию, менять коды доступа, отслеживать собственную активность в прошлом и выполнять весь спектр других действий, как и в обычной, браузерной версии;

- Финансовая и информационная безопасность – данные о финансовых операциях и доступ к счету находятся под надежной защитой, провести взлом аккаунта с мобильного будет достаточно проблематично, поэтому, можно не переживать о собственной безопасности. Кроме того, Casino X регулярно улучшает системы безопасности данных обеспечивая надежность хранения информации о каждом пользователе.

Мобильная версия Казино Х совместима с различными версиями оперативных систем и способна обеспечить необходимую производительность, безопасность и эффективность использования не только на всех современных, но и на более старых мобильных устройствах. Для начала игры с мобильного устройства, потребуется скачать приложение в магазине бесплатно, установить его на свой телефон или планшет. При наличии регистрации, достаточно открыть приложение и ввести данные для авторизации пользователя. При отсутствии учетной записи потребуется пройти процедуру регистрации и верификации по схеме, описанной выше. Процесс занимает минимум времени.

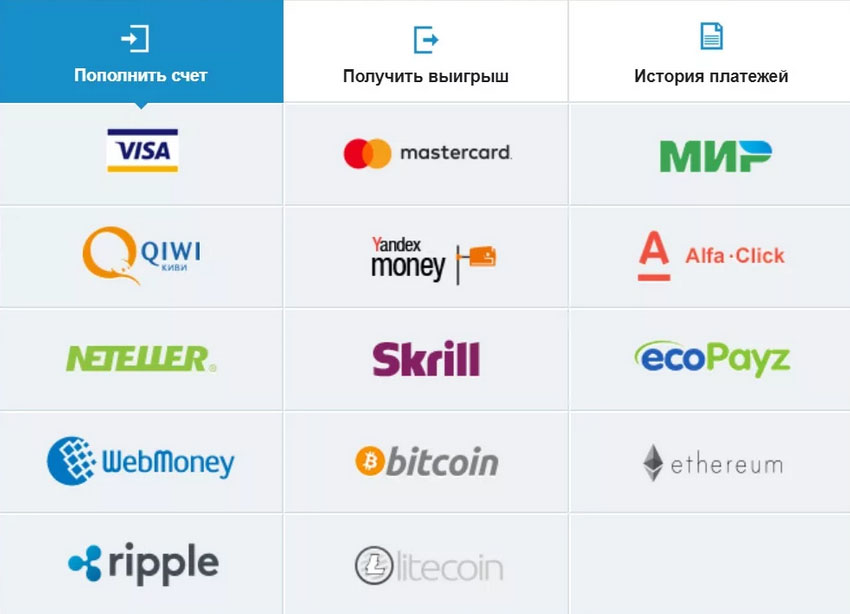

💵 Пополнение и вывод средств

Для удобства пользователей из разных стран Casino X предлагает широкий ассортимент возможностей для пополнения внутреннего счета. Данная возможность становится доступна после регистрации пользователя и верификации на ресурсе. Провести пополнение можно следующими способами:

- Платежные карты - Visa, MasterCard;

- Электронные кошельки - QIWI, Яндекс Деньги, WebMoney, Skrill, Neteller, Moneta RU;

- Мобильные платежи -МТС, Билайн, Теле2, Мегафон;

- Криптовалюты – Bitcoin и прочие.

Это далеко не полный перечень способов пополнения, а только самые популярные среди пользователей варианты удобные для регулярного использования. В зависимости от выбранного способа пополнения минимальной сумой зачисления на депозит является объем от 1 до 30 000 рублей на разовый перевод.

Вывод средств может осуществляться тем же способом, что и пополнение. При этом минимальная сумма вывода на мобильные номера операторов в РФ – 100 руб, на электронные кошельки различного типа – 300 руб, на банковские карты – 1000 руб. Запросить вывод средств можно в любое время, процедура занимает от нескольких секунд до нескольких минут в зависимости от размера и прочих особенностей операции.

Итог

Casino X обладает значительным опытом присутствия на рынке, что говорит о компетентном и честном подходе к организации условий работы с клиентами. Из преимуществ этого заведения, можно отметить наличие рабочего зеркала и большого перечня онлайн развлечений. Здесь присутствуют более 2000 игровых автоматов, ставки на спорт и Live-казино. При этом, регулярно устраиваются разнообразные конкурсы, акции, лотереи в которых могут участвовать как новые, так и постоянные клиенты. Имеются вступительные бонусы, присутствует политика лояльности заведения.

Для ввода и вывода средств предоставлено достаточное количество инструментов. Присутствует мобильное приложение Казино Х с хорошей оптимизацией, удобное и понятное в использовании. Для быстрого решения проблем клиентов, предусмотрена онлайн служба поддержки, доступная в любой момент, как из браузерной, так и с мобильной версии казино. Все это, а также опыт работы более 10 лет, а также множество положительных отзывов клиентов, говорят о профессиональном подходе Casino X к организации азартных развлечений и честном ведении бизнеса, благодаря чему пользователю стоит рассмотреть возможность выбора этой площадки в качестве основного места для азартного гейминга.

❓ FAQ - Часто задаваемые вопросы

⚡️Как начать игру в Casino X?

Прежде всего необходимо решить вопрос как играть - на деньги или бесплатно. Бесплатный режим игры позволяет играть без регистрации, но не предусматривает вывод средств, в то время как режим игры на деньги наоборот - позволит играть полноценно и получать реальные выигрыши. Регистрация в этом случае обязательна.

⚡️Как пополнить счет в казино?

Любым удобным способом. На сайте имеются практически все способы пополнения личного счета, в том числе и с мобильного телефона.

⚡️Существует ли рабочее зеркало казино

Да. По наличию рабочего зеркала необходимо связаться с нашей службой поддержки

⚡️Имеются ли подкрутки в аппаратах казино?

Продукты Casino X не имеют подкруток, поскольку весь игровой процесс осуществляется на стороне провайдера, у казино нет доступа к этим данным.

⚡️Какие провайдеры есть в казино?

Casino X сотрудничает с большим количеством разрабочиков, включая такие известные бренды как Microgaming, Netent, Quickspin, Playtech, Yggdrasil.

⚡️Как обойти блокировку казино?

Самый простой способ - использовать зеркало. Альтернативные варианты: скачать приложение Casino X на ПК или телефон, использовать VPN.